Da: (con Pierre Rosenstiehl), Traverses, 30/31, Minuit, Paris, 1984, pp. 212-227.

«Que c’est beau, qu’il est sale de savoir. Pourtant, je l’ai voulu, à tout prix j’ai voulu SAVOIR.»

G. Bataille

DIFFÉRENDS

1. Ouverture sur l’exemplum

Directeur de la charachka, la prison-laboratoire de Mavrino, le lieutenant-colonel N.A. Yakonov, du Service secret de l’Union soviétique, a ses prédilections: «Toute ma vie, dit-il, j’ai considéré les mathématiciens comme des sortes de Rose-Croix et j’ai regretté de ne jamais avoir eu l’occasion d’être initié à leurs secrets.» A ses yeux, Nerjine (héros de Soljénitsyne, dans Le premier cercle [B.38]), savant et prisonnier politique, perd son temps à faire de la phonoscopie dans le laboratoire d’acoustique de la charachka, où, sous les ordres de Staline, on met au point le Vocodeur, appareil à contrôler les conversations téléphoniques. «L’articulation plutôt que les mathématiques! Vous avez échangé le nectar des dieux contre une soupe aux lentilles!» Yakonov lui présentera son ancien collègue et ami P.T. Vereniev, cryptologue, qui, lui, n’a pas de problème politique. Que Nerjine devienne cryptographe: ce sera la liberté et le pardon, la bonne nourriture, un lit avec des draps. Nerjine refuse. «Devait-il céder aux tentacules de la cryptographie? Quatorze heures de travail quotidien, pas de congé ni de période de repos, il se bourrerait la tête avec la théorie des probabilités, la théorie des nombres, la théorie des erreurs. Un cerveau mort. Une âme desséchée. Quel temps lui resterait-il pour penser, quel temps lui resterait-il pour chercher à connaître la vie?» D’ailleurs, qui parle de pardonner et de sortir? Qu’on lui rende la liberté et il verra, lui, s’il entend pardonner. Le cryptographe sort libre, tandis que Yakonov envoie Nerjine de la charachka au goulag.

2. Le monopole de l’espion

Le différend entre le pouvoir et les chercheurs sur les langages mathématiques du secret n’est pas près de se terminer. L’actualité du travail en cryptographie confirme et dépasse Soljénitsyne: il s’agit désormais de mettre au secret celui qui travaille sur le secret. C’est-à-dire, pour parler «en état d’allégorie», de restituer au savant moderne le statut de l’alchimiste: celui qui, en secret, cherche le secret. Aussi, aux États-Unis, la National Security Agency (NSA) a tenté très récemment de contrôler un domaine avancé de la recherche mathématique sur les codes secrets; plus qu’un épisode d’actualité ou une anecdote de l’histoire des sciences, nous aimerions tirer du comportement de cet organisme, lui-même ultra-secret, comme des réactions des savants et du duel qui les a opposés, un véritable exemplum. Nous en tiendrons le bout comme Ariane son fil, poursuivant quelques spéculations sur les discours de la science et du pouvoir face au secret. Ici, comme dans l’historiole d’Apelle — qui traçait des lignes plus fines sur les traits d’autres peintres — les lignes d’ombre se superposent.

En 1976, les publications des mathématiciens de Stanford et du MIT ont ouvert à la recherche cryptographique un domaine qu’on a unanimement appelé «terre vierge». L’utilisation des ordinateurs avait considérablement enrichi les techniques de codage et d’information destinées à rendre inintelligibles aux tiers intrus les messages réservés; la rencontre de ces techniques avec la mathématique avancée, telle que la théorie de la complexité (qui a comme objet la mesure des difficultés, c’est-à-dire le coût du calcul) constitue une promesse sans précédent: immuniser le codage cryptique de toute effraction. La proposition du système à clés révélées ou SYCLEREV (Public Key Cryptosystems) offrait à première vue des propriétés sémiotiques singulières et une garantie définitive contre les défauts cachés dans les codes secrets (voir la deuxième partie: Explicitations). On pouvait parier sur l’indéchiffrable: Merkle, un étudiant faisant partie de l’équipe de Stanford, offrait cent dollars à quiconque casserait son code.

C’est ici que la NSA entre en jeu, ainsi qu’un acteur important de notre exemplum, l’amiral Bobby R. Inman (à ce moment-là, directeur du service de Sécurité). Son rôle et ses tactiques de pression (directes et indirectes) indiquent que la NSA ressent l’apparition du SYCLEREV comme une rupture, une mise en cause de son monopole sur le secret: c’est, avant tout, la mise en question de la centrante de l’espionnage dans la guerre de l’information. Depuis Sun Tseu, la cryptographie est un art martial et la guerre (dont la principale victime est la vérité) a toujours été pour l’espion le lieu privilégié de l’expérience stratégique et tactique, de l’usage de la réticence et du secret, de la délation et de la fausse nouvelle, lancés tant pour cacher ses propres secrets que pour pénétrer ceux de l’autre [B.22, 25]. Les plus intransigeants défenseurs de la transparence, en temps de paix, ont eux-mêmes toujours concédé que le secret était nécessaire en temps de guerre. Or, qu’arriverait-il si les ennemis de l’État se servaient du SYCLEREV pour rendre secrets leurs codes?

Par ailleurs, l’évolution concomitante des mathématiques et de la technologie a transformé la NSA (fondée par Truman en 1952, en pleine guerre froide) en un véritable bunker informatique et en espion électronique [B.22]. Si secret que soit cet organisme, il paraît certain que Fort Meade (Washington D.C.) est la capitale des ordinateurs et constitue le plus formidable centre d’enregistrement de signes et de messages de notre planète (dont deux mille points sont hors des USA). Les quatre sections, COMINT et SIGINT (communications et signaux), HUMINT (human intelligence dont fait partie la CIA) et ELINT (spécialisée dans l’électronique, avec des centres autonomes de cryptographie) sont douées de programmes capables de casser des codes, espionner les satellites, intercepter toutes sortes de messages, construire des scénarios pour guerres futures. Sa banque de données, la plus vaste dont dispose un organisme bureaucratique aujourd’hui, fournit des indications en tous genres (depuis la localisation des armes nucléaires ou des gisements de pétrole, jusqu’à l’écoute des aéroports de l’Est, ou des radios des bateaux de pêche). Cet intercepteur universel s’occupe activement, qui s’en étonnerait, des affaires extérieures et étrangères, mais aussi des affaires sociales à l’intérieur du pays, l’un servant de prétexte à l’autre (1), à travers un réseau serré de fichages et de contrôles téléphoniques. La NSA veut maintenir la «fenêtre électronique» bien ouverte: elle réussit à faire interdire la commercialisation des brevets permettant le brouillage de la voix (voice scrambler) (2) et à maintenir relativement bas la complexité des systèmes de chiffrage (3). Or, que se passerait-il si tout le social (public et privé) rendait ses communications indéchiffrables à la NSA par l’utilisation du SYCLEREV?

3. Le cryptographe et le secret en cours

L’autre partenaire du conflit est le cryptographe, acteur aux traits à la fois intellectuels et sociaux, nouveaux et particuliers. Pendant longtemps, la pratique des écritures secrètes a tenu de l’art et du bricolage (4), aujourd’hui sa mise en communication avec la recherche mathématique la plus sophistiquée coïncide avec une diffusion et un impact économique et technologique croissants. La réduction et l’accélération des temps de réalisation technologique des algorithmes est à la fois la cause et l’effet d’une mutation de l’économie communicative. La computérisation des sociétés contemporaines et la nécessité de protection des messages et des mémoires dans un milieu de plus en plus absorbé par les problèmes de sécurité suscitent la formation d’un véritable marché du secret, où il n’existe cependant encore que peu de dispositions légales concernant les diverses formes de falsification et de piratage.

«La Nation devient de plus en plus vulnérable à la pénétration clandestine de son réseau de computers. Des informations commerciales de valeur peuvent être emportées, sans laisser aucune preuve de vol. Les transactions monétaires peuvent être manipulées et détournées sous des formes de plus en plus subtiles. La “privacy personnelle” peut être envahie!» [B.24] Au cryptographe de fournir une panoplie, un arsenal de masques numériques. Cette demande sociale de secret est un défi aux mathématiques. On dit trop souvent qu’elles sont sans objet; et, prises entre plusieurs cieux, indifférentes comme les dieux des stoïciens, elles n’auraient d’autre réfèrent que d’autres mathématiques. Or, la cryptographie, elle, entre en prise directe avec une réalité sociale et politique mouvante qui interroge à sa manière les régimes discursifs des sciences. Le social fait irruption aux travers des modèles qui le codent.

C’est d’autant plus sensible dans la recherche mathématique dont la fluidité d’informations a toujours constitué un canon pour les autres disciplines. Ceci est indéniable: en pleine guerre mondiale, les savants, alors qu’ils travaillaient sous surveillance et qu’ils étaient censurés, surent réaffirmer les conditions de l’enquête scientifique: liberté intellectuelle complète et échange international des communications sans entraves (5).

Ceci demande pourtant à être étudié de plus près. Ces affirmations portant sur la guerre contre le secret (ne pas retenir, communiquer à ses pairs, divulguer au public) relèvent de plusieurs instances: on y trouve pêle-mêle considérations d’opportunité ou d’éthique d’optimisation pratique et de déontologie normative. «Le secret limite le feed-back et entrave le flux des connaissances, le savant se trouve donc empêché de modifier ses évaluations selon les informations nouvelles, de profiter des bonds en avant de la vérité. Le secret est coûteux, car il provoque le redoublement d’efforts inutiles, retarde la correction des erreurs, laisse les médiocres sans critiques adéquates et sans examen de la part du club des pairs. Le secret ne peut donc que faire baisser la qualité de la recherche, et affaiblir l’intérêt scientifique. C’est ainsi que le secret affecte toutes les relations entre le raisonnement et la créativité.» [B.23]

Sans faire recours à des épistémologies normatives, notre exemplum pourra nous éclairer. En premier lieu: l’effet de dissémination des informations est plus objectif que subjectif. A l’inverse de la fable de Mandeville, ce n’est pas avec de la morale privée qu’on fait des vertus publiques. C’est la priorité de la signature des résultats, c’est la paternité, l’inscription d’un nom propre qui décident du jeu. Une maxime de T. Merton veut que dans tous les papiers scientifiques où l’on contredit cette position, on trouve quelques pages plus loin une revendication de priorité. Les savants sont ainsi passés maîtres du «secret en cours», de la protection des données provisoires et de l’atermoiement calculé (6) [B.25],

On se protège ainsi de la concurrence et on apprend à fournir des semblants d’information pour dérouter les autres. La lutte pour la priorité est une course de vitesse, dont le secret se trouve dans le temps. En cours de recherche, et dans la formulation des mêmes projets, la vérité est prise dans une logistique de dissuasion: montrer son degré d’avancement peut être la meilleure façon de prévenir les entrées dans son champ. La NSA le sait trop bien, qui attend des auteurs «la révision des travaux (en cryptographie) au stade de l’évaluation des projets de recherche, avant même le début de ces travaux ou de la publication des résultats» [B.8], La NSA investit tout le processus, jusqu’à vouloir contrôler le secret en cours de recherche sur le secret. A travers le conflit se noue peut-être une complicité, objective et secrète: du point de vue tactique, le savant, comme le gouvernement, veut bien divulguer ses décisions, non pas ses intentions. Est-il aussi subtil que l’espion dans le traitement du caché? Les universités n’organisentelles pas au profit de leurs chercheurs des cours de contre-espionnage industriel?

En deuxième lieu: pourra-t-on jamais séparer une recherche pure, libre, d’une recherche appliquée, réservée [B.28]? Dans notre exemplum, la NSA fut la première à demander de définir un «central core» — une sorte de noyau disciplinaire de la cryptographie —, distingué de sa dimension finalisée. Or, le savant déclare la séparation impraticable dans la situation actuelle du marché du secret, qui comprend des banques, des industries, des ministères et qui concerne autant le courrier électronique que le transfert de fonds. I. Davida va argumenter que, après que fut proposé un nouveau code, deux semaines ont suffi, à trois mathématiciens du MIT pour élaborer une variante plus complexe encore; ensuite, ce sont des dizaines de chercheurs qui développent les codes, tandis que le groupe du MIT construit les composants correspondants. «La différence entre l’algorithme et la machine, dans la pratique, est floue. Pour contrôler la cryptographie, il faudrait contrôler la recherche fondamentale et ses développements théoriques dans les disciplines mathématiques.» [B.4] Plus explicite est F. Low, du MIT: «Tout ce que vous allez gagner avec le secret, c’est un ou deux ans sur la prolifération. Ce que vous allez perdre, c’est la dissémination commerciale dans une société qui est en train de devenir de plus en plus computérisée.» Et de conclure: «[…] the cat is aiready out of the bag» [B.6]. Mais le chat a-t-il jamais été mis dans un sac? (Voir la deuxième partie, Explicitations.)

4. Duel

Les acteurs, mis en place, vont jouer serré [B.1,2,4].

• 1977: La NSA ne peut empêcher que la proposition de 1976 soit présentée au colloque MIT de l’IEEE, mais sa divulgation est aussitôt suspendue.

• 1978: Tandis que la recherche prolifère, Inman suspend d’abord l’interdit (cf. Science, 27.10.1978, n°178), puis il change d’avis et procède à la dénonciation de I. Davida par la Federai Patent Office (et bloque la diffusion du voice scrambler) [B.2].

Puis, lors de la première intervention publique d’un haut fonctionnaire de la NSA (au colloque de l’Armed Forces Communication & Electronic Association), Inman demande le contrôle généralisé des recherches sur les langages cryptiques, «pour garantir les intérêts du gouvernement et de la communauté nationale et la sécurité des secteurs publics et privés dans le domaine des télécommunications» [B.2].

• 1980: L’American Council of Education (ACE), qui regroupe mille quatre cents collèges et universités, constitue un comité, le Public Cryptography Group, comprenant des membres du département de la Défense, des représentants de la NSA, de sociétés de mathématiciens et spécialistes d’ordinateurs, et des membres de l’association américaine des professeurs d’université (AAUP). En deux réunions, la décision est prise [B.3,4,5]. Contre l’opposition ou la perplexité des savants (pour qui le SYCLEREV est un «rideau» favorable aux individus, voilant la «fenêtre électronique » que le pouvoir veut maintenir ouverte sur la «privacy»), la NSA réussit à imposer une solution de compromis. Toute idée de criminalisation est écartée (mais l’on essaie d’étendre aux travaux des cryptographes les dispositions de l’ITAR concernant le trafic d’armements!). L’ACE donne son accord pour recommander la soumission des travaux au contrôle de la NSA, avant la publication (souvent dans la revue Cryptologia). L’organisme de sécurité qui avait, en 1977, bloqué les fonds de recherches, offre désormais des sommes importantes provenant de la National Science Foundation.

• 1981: Tandis que l’accord, sans précédent dans la tradition scientifique américaine, entre en vigueur, le MIT forme aussi un comité [B.6], On The Changing Nature of Information (dirigé par M. Dertouzos, directeur du laboratoire «Computer Sciences», MIT). La position de l’ACE est critiquée au nom de la liberté de la recherche scientifique (et au nom de l’opportunité en matière commerciale). Le MIT reconnaît le danger, en particulier le danger monétaire; une inflation pourrait même être provoquée, selon Dertouzos, par des agents ennemis qui parviendraient à introduire de fausses informations dans les computers du système monétaire national américain. Le MIT continuera à soumettre ses travaux, mais de son propre gré et sans engagement quant à leur publication et diffusion.

• 1982: L’administration Reagan, le 2 avril, publie un décret exécutif (n° 12356) «qui donne aux services de Sécurité […] le pouvoir sans précédent de classifier les informations sur la technologie, y compris, si besoin est, certains résultats de la recherche scientifique fondamentale» [B.8].

La décision avait été précédée par une intervention d’Inman (devenu directeur adjoint de la CIA) qui prônait ces mesures [B.7], La réaction des savants devait suivre sous la forme d’un rapport de la National Academy of Sciences (Scientific Communication and National Security, Washington, D.C.) revendiquant «la liberté universitaire et par là même le progrès scientifique et la sécurité nationale». Tout en admettant l’utilisation extérieure (cf. l’URSS) des résultats de la recherche américaine, on insistait sur le profit bien supérieur d’une recherche non entravée par le secret. L’association des professeurs d’université (AAPU) demandait la révision du décret comme condition préalable à son acceptation par la communauté des scientifiques «dont la vocation est la recherche libre et désintéressée». Une zone d’ombre était pourtant admise: en cryptographie, les restrictions paraissent justifiées!

Le gouvernement américain est partiellement revenu sur ses positions (Inman est passé à l’industrie privée…) et notre exemplum s’estompe dans la chronique quotidienne. Mais le différend n’en finit pas de finir, par manque de règles pour le juger : elles sont à inventer au fur et à mesure que le différend se déroule. Pour le moment — à rencontre de Soljénitsyne —, c’est au savant de s’affirmer libre et au cryptographe de rester pris dans les mailles du secret. Va-t-il s’en sortir?

Nons percevons les signes impatients du lecteur. Tout secret s’adresse à quelqu’un: il faut lui révéler le SYCLEREV.

EXPLOITATIONS

Les explications techniques ne sauraient être évitées ainsi que quelques très élémentaires formules mathématiques. On ne saurait passer par-dessus, sans quoi c’est l’article qui éviterait son lecteur.

1. Le caché et le révélé

Venons-en à des techniques de codage précises. Il est entendu que nous laissons les grands inventaires historiques des grilles de la communication brouillée aux traités spécialisés [B.31], Notre propos ici est de montrer les résultats mathématiques récents, qui ont permis de réduire considérablement le caché au profit du révélé. La guerre du secret n’est-elle pas, en fait, celle que la science livre au grand jour, à coup de théorèmes, pour réduire la part d’entente ou de caché qui garantit à chacun l’inviolabilité du courrier qui lui est adressé (seul le destinataire peut décacheter l’enveloppe) et, d’autre part, munit chacun du moyen de signer de manière inimitable tout document dont il est l’auteur (seul l’expéditeur déclaré peut avoir écrit la lettre)? Les codes à clé révélée (SYCLEREV) récemment inventés par des mathématiciens [B. 11,12,14,15,18] répondent magistralement à ces deux réquisitions.

Pour comprendre le fonctionnement d’un code à clé révélée, il est bon de comprendre d’abord ce qu’est la réversibilité des codes. Un exemple oulipien nous en donnera l’occasion.

2. Tout code est inversible

La célèbre méthode lescurienne dite «S + 7» consiste à remplacer dans un texte tout substantif situé plus avant dans un dictionnaire convenu [B.17], Ainsi le postulat d’Euclide, à savoir: Si deux droites situées dans un plan font avec une même sécante des angles intérieurs du même côté dont la somme soit plus petite que deux droits, ces deux droites se rencontrent de ce côté, devient grâce au dictionnaire philosophique de Lalande, le texte chiffré suivant [B.17]: Si deux dynamismes situés dans une polémique font avec une même sémiologie des antécédents intérieurs de la même cristallisation dont le souvenir soit plus petit que deux dynamismes, ces deux dynamismes se rencontrent dans cette cristallisation.

Il est bien clair que la méthode rétrograde «S – 7» permet à l’inverse de déchiffrer le texte de dynamique sémiologique et d’en déduire le postulat d’Euclide. Les transformations «S + 7» et «S – 7» sont, on dira, des transformations inverses l’une de l’autre. Quand on a appliqué l’une à un message, l’application de l’autre restitue le message. Chiffrer voudra dire, soit transformer dans un sens — disons chiffrer vers l’avant —, soit transformer dans l’autre sens — disons chiffrer vers l’arrière —, sans que l’on sous-entende que le «message clair» soit celui obtenu à tel ou tel stade. Mais certitude : tout message redevient identique à lui-même s’il est chiffré vers l’arrière, après avoir été chiffré vers l’avant, ou chiffré vers l’avant après avoir été chiffré vers l’arrière.

Insistons. Nous aurions pu tout aussi bien appliquer d’abord la transformation «S – 7» — ce qu’on appelle chiffrer vers l’arrière — au texte d’Euclide, et obtenir: Si deux douleurs situées dans une même phobie font avec un même scepticisme des anarchies intérieures de la même corruption dont la sociolâtrie soit plus petite que deux douleurs, ces deux douleurs se rencontrent dans cette corruption.

Chiffrer vers l’avant le texte précédent — c’est-à-dire appliquer la transformation «S + 7 » — , c’est restituer le postulat géométrique.

Proposons quelques notations. Chiffrer vers l’avant selon Lescure un texte nommé «message», c’est engendrer un nouveau texte, noté «message avec l’exposant L»; chiffrer vers l’arrière selon Lescure sera noté par l’exposant L. D’où les deux nouveaux textes obtenus en une seule transformation à partir de «message» :

(message)L et (message)L.

La suite de deux transformations sera notée par la juxtaposition (multiplicative) des exposants. Si «message» est chiffré vers l’avant par Lescure(L) puis vers l’avant par Monsieur Morse (M), «message» devient:

(message)LM

Si «message» est chiffré vers l’arrière deux fois par Lescure et chiffré vers l’avant trois fois par Morse, «message» devient:

(message)LLMMM

On entrevoit, associé à «message», une infinité de textes cryptés. Il y a aussi Monsieur Identique I qui laisse les messages tels quels:

(message)I = message.

Un aller et retour pour rien s’écrit LL pour l’avantarrière, et LL pour l’arrière-avant. Ainsi on écrit:

(message)LL = (message)LL = (message) = message.

Pour restituer «message» à partir de (message)LM on chiffrera vers l’arrière d’abord par M , puis par L:

(message)LMML = messageLL = message.

Encore une remarque, afin que nous ne soyons pas victimes des jeux de langage oulipiens. Il est bien entendu que — en général, sauf pour l’Oulipo — si un texte est clair, tous les autres, distincts de lui et obtenus par chiffrage et déchiffrage selon X, Y, Z…, sont des textes non clairs. Tous ces autres textes sont appelés textes cryptés.

3. La spirale de la sécurité

La clé de Lescure (substantif + 7 dans le dictionnaire philosophique de Lalande) a été échangée secrètement par deux correspondants: quand J’un chiffre vers l’avant (L), l’autre chiffre vers l’arrière (L) et réciproquement. Toute tierce personne qui n’a pas la clé ne comprend rien aux messages qui circulent — à moins qu’un linguiste malin, orienté par exemple par la rémanence syntaxique dans le brouillage, ne devine le truc. Par prudence, les deux correspondants seront donc convenus de changer de clé de temps à autre (S + 77, S + 8, etc.); ce qu’ils se transmettront secrètement, dans un autre code. Car à quoi bon, si l’on se croit deviné, changer de code, si cela doit livrer du même coup à l’intrus les nouvelles dispositions destinées à lui échapper. Nos correspondants seront donc convenus d’une clé spéciale pour se communiquer les changements de clé; clé de valeur exceptionnelle pour le tiers indiscret, car elle est en quelque sorte «la clé de l’armoire à clés». Faudra-t-il changer aussi parfois la clé de l’armoire à clés? Oui, par précaution, mais voilà nos correspondants entraînés dans une spirale d’anxiété. Non, délivrance! Quelques théorèmes vont permettre à tout un chacun de rester en toute sécurité chez soi derrière une serrure spéciale: les systèmes à clés révélées.

4. L’inversibilité truquée

Peut-on imaginer un code, inversible comme ils le sont tous, doté d’un chiffrage facile vers l’avant et, par contre, d’un chiffrage vers l’arrière très difficile, sauf pour un seul: le destinataire des messages chiffrés. Ce serait par exemple, dans le cas de Lescure, un dictionnaire infernal qu’on ne pourrait lire que vers l’avant, ligne par ligne; une espèce de rouleau mécanique, ou de dictionnaire informatique payant qui vous demanderait une pièce de monnaie chaque fois que l’on désirerait franchir le passage du dernier au premier mot. La transformation «S + 77» se ferait alors aisément en défilant une fois le dictionnaire, alors que «S – 77» pourrait exiger jusqu’à soixante-dix sept passages (si l’on ne réussit à garder en mémoire que le dernier substantif lu). Par contre, Lescure, lui, gérant de la roue-dictionnaire, aurait «la roue libre» en avant comme en arrière. Et cet artifice de bouleverser tout le dispositif social! En effet, Lescure publie son mode de chiffrage L, prévient que quiconque veut lui écrire confidentiellement un «message» doit lui envoyer chiffré selon L, c’est-à-dire (message)L. Et lui seul de savoir (sans trop d’efforts s’entend) déchiffrer ce qui lui est adressé, en faisant

(message)LL = message.

En d’autres termes, si «message» est le texte clair, (message)L a pu être chiffré pour L par tout le monde, et n’a d’intérêt pour personne, si ce n’est pour L lui-même.

Lescure n’a plus d’ententes spécifiques avec ses correspondants potentiels, plus de soucis de transport du secret. Il a livré publiquement sa clé On lui écrit dans sa langue. Un «message» de A adressé à L prendra la forme: AL (message)L. Les deux préfixes disent en clair quel est l’expéditeur et quel est le destinataire. Et L, déchiffrant le message, constate à le trouver signifiant, qu’il a bien été écrit «dans sa langue». Tout un chacun sait qu’il existe pour le destinataire la clé inverse L de la clé publiée L, mais qu’entreprendre de la calculer est trop coûteux: l’enjeu est peut-être insuffisant comparé à l’effort à déployer. Même A, qui a fabriqué «(message)L», s’il a détruit le «message» originel et conservé seulement «(message)L», n’est pas mieux placé que les autres pour déchiffrer ce qu’il a chiffré.

Là, il faut faire une remarque qui trouble le bon sens, mais qui est fondamentale pour le prochain paragraphe: si «message» est un texte clair, le texte T = (message)L est crypté, et tous ceux qui ont l’idée de le chiffrer par L (vers l’avant) y découvrent un texte clair, et concluent que T a été fabriqué par L, vu que lui seul sait chiffrer par L. Le coup de patte de Monsieur L est noté là, de façon certaine.

La mathématique fabrique des codes à clé révélée, c’est-à-dire des codes inversibles dans une certaine mesure par une seule personne. Et elle mesure le temps d’ordinateur pour les casser, c’est-à-dire pour qu’une autre personne possédant toutes les connaissances mathématiques actuelles les inverse. La personne qui a le privilège de pouvoir inverser à faible coût est, en fait, en possession de certains nombres qui ont joué un rôle caché dans la définition du code en question.

5. La signature inimitable

Avant de proposer un code à clé révélée plus savant que la roue de Lescure assortie d’un cliquet, résolvons le problème de la signature. Imaginons le message suivant: «Moi E (expéditeur), déclare ce jour donner à D (destinataire) le contenu du tiroir x situé chez B (banquier).» Le destinataire D doit recevoir ce message confidentiel chiffré, le transformer en clair, comprendre qu’il vient de E, être assuré qu’il n’a pas été fabriqué par un autre que E, et convaincre le banquier B de la même chose; en particulier qu’il n’a pas lui-même confectionné le message. On suppose que E, D et B ont chacun leur code à clé révélée, qui chiffre vers l’avant par les exposants E, D, B, et chiffre vers l’arrière par les exposants E, D, B, respectivement.

Considérons diverses façons de crypter le «message» que E envoie à D.

ED (message)I: de ce que E envoie à D, tout le monde sera au courant!

ED (message)E: seul E peut restituer le message; pourquoi E diffuserait-il cela?

ED (message)B: seul B peut comprendre. D ne comprend pas le contenu du message. Il peut le montrer à B qui comprendra, lequel pourra le suspecter de l’avoir émis, car tout le monde peut chiffrer par B.

ED (message)D: seul D comprend, mais il n’est pas assuré de l’expéditeur; il peut être victime d’une farce d’un tiers.

ED (message)E tout le monde peut comprendre, car en chiffrant par E ce qui a été rendu public, on restitue le message; mais l’authenticité de l’expéditeur est assurée car seul E a pu chiffrer par E, ce qui a bien été fait, car en chiffrant par E on obtient un message clair signifiant (remarque du paragraphe précédent).

ED (message)ED: cette fois, seul D comprend, et il est assuré que seul E peut être l’auteur.

DB (E message), (message)EB: est ce que D transmet ensuite au banquier B pour le prévenir que E est engagé par «message», et lui prouver par la partie cryptée (message)E que E est bien l’auteur du message. Cette seconde partie constitue une signature. Le banquier peut faire:

(message)EE = message

et identifier ce résultat à la première partie du texte. Ainsi s’opère l’authentification du chèque tiré par E au profit de D.

On vient là de rencontrer l’un des aspects les plus séduisants des codes à clé révélée: la possibilité de définir une signature informatique [B.12,15,18]. L’authentification de la signature ainsi définie est parfaite pour autant que le code utilisé est parfait. Dans la pratique, la falsification coûte le prix que coûte l’inversion du code considéré.

6. Le codage de la mise en sac

Tout d’abord, il faut se représenter une chose tout à fait commune, à savoir qu’un texte quelconque peut facilement être traduit en une séquence de «0» et de «1». Il n’y a pas là cryptage, mais une digitalisation binaire tout à fait ordinaire. La cryptographie part donc d’une séquence binaire, découpée à la demande en tronçons de longueur constante, cinq par exemple; chaque tronçon est chiffré indépendamment, et les tronçons chiffrés collés à la suite [B.35].

Nous allons expliquer, sur un exemple, le système à clés révélées de Merkle-Hellman publié en 1978 [B.15], dont les contre-attaques et contrecoups sont actuellement en cours. Le code repose sur un problème combinatoire connu, la mise en sac (en anglais: knapsack problem). Il s’agit de cinq paquets (disons dans un rayon d’épicerie) de poids respectifs (disons en centaines de grammes):

3, 9, 18, 33, 19.

On choisit certains des cinq paquets, le premier, le troisième et le quatrième, par exemple; on les met dans un sac, lequel pèse donc:

3 + 18 + 33 = 54.

On présente le sac en devinette à une personne qui n’a pas assisté à la mise en sac, mais connaît les poids des cinq paquets offerts, et qui doit, à partir du nombre 54, analyser le contenu du sac. Autant l’addition des poids, la mise en sac, a été facile, autant l’opération inverse, l’analyse du sac, est difficile. Et pourtant les cinq nombres offerts ont été choisis de sorte que jamais deux combinaisons différentes de paquets ne donnent le même poids (pas de coïncidence numérique). Donc toute somme qui a été obtenue par mise en sac se redécompose entre nos cinq nombres de façon unique. Ce problème de décomposition est célèbre et classé parmi les problèmes inextricables, réputés (jusqu’à ce jour) exiger un temps de calcul de l’ordre de 2n , où n est le nombre de paquets de poids distincts entre lesquels on choisit ceux du sac. Il est facile de prendre n assez grand pour rendre tout ordinateur incapable en une vie d’homme de trouver le contenu d’un sac, qu’un autre ordinateur aurait constitué en quelques millisecondes [B.13].

Comme le choix des paquets 1, 3, 4, parmi les cinq possibles, peut se symboliser par:

1 0 1 1 0,

où le zéro de rang deux signifie que le paquet deux n’a pas été choisi pour le sac, la mise en sac est, en fait, un codage par tronçon d’un texte binaire. Le tronçon chiffré est «54». Peut-être l’écrira-t-on aussi en binaire, ce qui permettra de le chiffrer encore! Mais déchiffrer sera pour tout le monde une tâche redoutable. Nous avons donc trouvé là un code où chiffrer est facile, déchiffrer très difficile (chiffrer vers l’avant facile, chiffrer vers l’arrière très difficile).

7. Un exemple de mémoire profonde

A ce stade, nous pouvons dire que nous sommes en présence d’un code qui permettrait à une société d’enterrer profondément un texte qu’elle ne veut pas garder en clair. Par exemple, un texte maléfique qu’elle ne veut pas détruire complètement. Le coût serait considérable pour le restituer en clair. Mais il serait peu onéreux de constater qu’un autre texte en diffère: il suffirait de chiffrer cet autre texte et de le comparer à la version chiffrée du premier, tant il est facile de comparer des choses bien écrites, même incompréhensibles.

8. Les suites supercroissantes

Toutefois, il existe un cas où la devinette du sac est résolue de tête. C’est le cas où les poids des paquets constituent une suite supercroissante, telle:

1, 3, 6, 11, 22,

où l’on voit que chaque poids est plus grand que la somme de tous ceux qui le précèdent. Si le sac pèse par exemple 18, en commençant à nous interroger sur les paquets les plus lourds, nous concluons:

— que 22 ne peut pas être dans 18,

— que 11 est dans 18, car les poids restants ne peuvent pas atteindre 11, donc a fortiori pas 18. Donc que 1 8 – 1 1 = 7 est le reste,

— que 6 est dans 7 (donc dans le 18 initial) encore pour la même raison, et enfin pas 3 mais 1,

— et donc que 18 est la combinaison des paquets de rang 1, 3, 4.

Cette analyse prenant les paquets par poids descendants sera appelée l’algorithme descendant.

Déchiffrer selon une suite supercroissante de n nombres coûte, on le voit, un nombre d’opérations proportionnel à n. On dit, dans le jargon de la nouvelle théorie de la complexité combinatoire, que c’est un calcul «en temps linéaire».

Pour commenter cette expression «linéaire», en fait de bon sens, disons que si n est le nombre de lettres d’un texte, une durée de traitement de 4 n millisecondes est dite être un «temps linéaire»; les durées de la forme 18 n2 ou de 23 n15 sont dites «temps polynomiaux». Celles-ci sont qualitativement faibles à côté d’une durée exponentielle telle 2n, dite «temps exponentiel». Rappelons que les épidémies, les emballements démographiques présentent des populations explosives parce que d’effectif exponentiel.

9. L’inversibilité pour un seul

L’idée de Merkle et Hellman a été de brouiller une suite supercroissante. Rappelons que les mathématiciens appellent produit par 3 modulo 47, du nombre 22 par exemple, le produit usuel de 3 par 22, dont on enlève autant de fois 47 que c’est possible; donc, en fait, le reste de la division de 66 par 47, c’est-à-dire 19. Remarquons aussi que, pour les nombres (entiers toujours) inférieurs à 47, le produit par 3 modulo 47 a un inverse: le produit par 16 modulo 47. Car, à transformer un nombre inférieur à 47 par l’un puis par l’autre, on retrouve ce nombre. Cet effet inverse des deux multiplications (suivies de réductions au reste) est tout à fait général. On brouille donc la suite supercroissante:

1, 3, 6, 11, 22,

en: 3, 9, 18, 33, 19,

en multipliant chaque terme par 3 modulo 47 (47 a été choisi plus grand que tous les nombres de la suite supercroissante, et même que leur somme, de sorte à être plus grand que tout poids de sac). Bien entendu, par produit de 3 modulo 47, terme à terme, la nouvelle suite restitue, comme on le vérifiera, la suite supercroissante. Les deux transformations agissant sur les termes, c’est-à-dire sur les poids des paquets, font de même sur une somme de poids, en particulier sur le poids du sac.

La nouvelle suite est la clé révélée. Elle n’est plus supercroissante (en apparence!). Un sac de poids 54 pour la clé révélée, devient 34 par produit par 16 modulo 47, c’est-à-dire 34 pour la suite supercroissante. Et ce 34, analysé dans la suite supercroissante, donne immédiatement, par l’algorithme descendant, le sac suivant :

1 0 0 1 1.

On vérifie bien qu’un tel sac pèse 54 pour la clé révélée. Mais l’analyse directe du poids 54 sur celle-ci aurait coûté cher en tâtonnements, alors que l’analyse du poids a été simple et directe après transposition dans le système de la suite supercroissante.

Le secret (les clés) se résume maintenant à ces deux nombres 3 et 47 (dont on déduit 16). Seul l’auteur de la séquence révélée connaît ces deux nombres et transpose tout poids de sac (par produit par 16 modulo 47) dans le système de la suite supercroissante trivialement inversible. Voilà pourquoi nous disions plus haut que ces deux nombres 3 et 47, tenus secrets, jouent un rôle caché dans la fabrication de la séquence rendue publique.

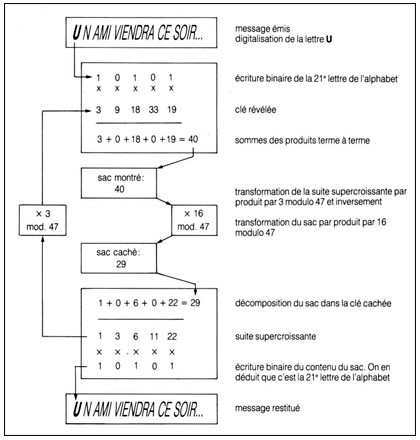

L’organigramme (p. 220) schématise toutes les transformations opérées.

10. Un sac cousu de fil blanc

En 1982, Shamir [B.20] entreprend de casser le code de la mise en sac. Il recherche, non pas à déchiffrer les messages cryptés par la mise en sac dans le cas général — c e qui est peine perdue d’après la théorie de la complexité combinatoire — mais à exhiber la suite supercroissante dont une suite révélée est le brouillage. A juste raison, il veut aller droit au truc. Il met le problème en équations. Et il prouve — coup de tonnerre — qu’il peut calculer les deux nombres cachés en temps polynomial (et non pas exponentiel). Le code du sac est cassé! Adleman [B.10] va jusqu’à prouver qu’un calculateur Apple II, en une nuit, découvre la suite supercroissante, à partir de la suite révélée.

La parade ne se fait pas attendre: on propose d’appliquer une série de brouillages successifs de la suite supercroissante par des paires de nombres comme cela a été fait avec une paire, les messages chiffrés devant faire le parcours inverse.

Réplique d’Odlyzko [B.16] qui prouve, quelques jours avant l’écriture de ces lignes, que tous les brouillages multiples peuvent être percés en temps polynomial. Le code de la mise en sac est mis en miettes par la compétition publique des mathématiciens.

Qu’en reste-t-il? Tout ce dont la pratique a besoin. En effet, on peut maintenant calculer que pour casser une suite supercroissante convenablement choisie et convenablement brouillée, un nombre variable de fois, il faut un temps ? (qui n’est plus de l’ordre de la durée de la vie humaine, mais disons de deux semaines). Alors il va suffire que celui qui reçoit des messages publie une clé révélée nouvelle chaque semaine (pourquoi pas chaque heure si tout cela est automatique!) pour que l’intrus prenne un retard considérable dans ses opérations de casse. Car il est bien clair que de casser une clé révélée n’avance en rien pour casser la suivante: on n’est plus dans la guerre des codes des batailles de 1914, où il fallait trouver le type de système inventé par l’autre. Ici, on révèle dans quel système on s’installe, pour n’avoir pas de transport de secrets entre correspondants. La difficulté est de calculer les paramètres cachés du moment.

Le fonctionnement pratique sera encore plus satisfaisant si l’information elle-même se dévalue dans le temps, devient par exemple obsolète en une semaine (informations politiques, scoops, fichier de commandes, fichier des états instantanés d’un système). Le système à clés révélées reste le système rêvé pour tenir à faible coût les grandes masses de données d’ordinateur à l’abri des regards indiscrets. Il est insuffisant, certes, pour transporter un secret stratégique que l’on veut cacher durablement à une collectivité qui a d’énormes moyens d’espionnage. (A avoir voulu rompre le cours de la compétition mathématique internationale, la NSA n’eût peut-être jamais su que le code à clé révélée se cassait en temps polynomial!)

Revenons encore sur les calculs qui permettent de casser le code. Le temps ? du calcul n’a pas d’expression absolue. Il s’agit là plus d’un résultat expérimental que du produit d’une théorie. La théorie n’en révèle que l’ordre de grandeur. Un mathématicien divisera peut-être ? par dix. C’est là, l’une des subtilités de la théorie de la complexité: on ne peut démontrer qu’un temps de calcul donné ne sera plus réduit (indépendamment du perfectionnisme des ordinateurs eux-mêmes). Le progrès est en abîme. Et certains aiment à le vivre publiquement.

Organigramme où l’on chiffre puis déchiffre un message clair par le code à clé révélée de la mise en sac.

La lettre U à transmettre est d’abord représentée par le message 1 0 1 0 1, le «quel est chiffré en sac à travers la séquence révélée 3 9 18 33 19. Le sac obtenu pèse 40. Tous les poids de la partie basse du graphique sont obtenus à partir de leur symétrique dans la partie haute, par produit par 16 modulo 47; inversement, ceux de la partie haute sont obtenus à partir de leur symétrique par produit par 3 modulo 47. La séquence inférieure étant supercroissante, le poids de 29 contient évidemment 22, pas 11, 6, pas 3 et enfin 1. Pour un ordinateur, ces opérations sont quasi instantanées. (Si, par exemple, la Bible stockée sur un fichier magnétique devait en période de persécution être chiffrée, transmise, puis déchiffrée, la lecture du fichier pourrait prendre quelques dizaines de minutes et le temps additionnel pour chiffrer et déchiffrer, quelques dizaines de secondes.)

«Raphael maî amècche zabi almi.» (Nemrod)•

Dante, Enfer, XXXI, v. 67

IMPLICATURES

1. L’envol (théorique) de la lettre

La lettre, chiffrée en SYCLEREV, est exhibée sur la table, illisible. Écrite par mon destinateur dans ma langue publique, elle est tout aussi illisible pour moi que pour lui. Seul, je pourrais la lire, à condition toutefois de ne pas avoir perdu ma clé privée; quant à l’autre, s’il oublie son original (en clair) il n’en saura rien non plus. Ce qui n’aurait pas déplu à E.A. Poe. Son facteur de sécurité (règles de transformation) fait passer la lettre, visible en même temps que cachée, clandestine sous les yeux de tous. Cette ostentation renforce la réticence: autrefois, tout écrit chiffré était l’indice immédiat du colportage d’un secret; mais que va-t-il se passer si tous les canaux de communication s’encryptent (7)? Tout pourra être dit, sans souffrir la peur de l’effraction ni du regard indiscret.

La lettre en clé révélée n’est ni un gadget technologique ni un craze social, elle permet au contraire un certain envol théorique. Par la distribution des clés (l’intime et l’exhibée), par le chiasme du codage (chaque partenaire crypte son écrit dans la langue numérique de l’autre), le secret se trouve délogé de l’intimité d’une psychologie et replacé dans une relation d’interaction doublement masquée. Chaque destinataire, muni d’un «shibboleth» interne, décode la lettre écrite dans son propre discours public brouillé et la transforme en son «idiolecte»; il réplique à autrui dans sa langue visible et illisible, transposée en un lexique digital secret. Dans la babel publique, chacun aura droit à la pentecôte de sa propre langue. Pour obtenir ce résultat, le secret, il suffit de publier sa clé (invulnérable et indécodable).

Ces écritures sont une parodie de la communication, à moins qu’elles ne soient sa réalité la plus profonde. Il nous faut parler à l’autre dans sa langue et l’écouter dans la nôtre et savoir qu’on sera traduit par lui dans sa lisibilité, à nous inaccessible. Et nous en ferons autant. Scénario pour les sciences humaines, pour la linguistique en particulier, trop vite forcée par Jakobson sur le modèle de la proto-théorie de l’information, une conversation en clair entre cabines téléphoniques.

2. Le sémiogriphe infrangible

Dans le rétroviseur des recherches cryptographiques, on pourrait ainsi interroger le champ conceptuellement étriqué de la sémiotique: dans le domaine de la théorie de la traduction et de la transposition des langues naturelles aux langages formels (8) mais aussi dans le traitement des modalités véridictoires [B.29]: vérité, mensonge, secret, leurs combinatoires et leurs parcours discursifs. Plus particulièrement, il s’agit de rendre à la réflexion sur le signe, axée sur la référence et la représentation, sur le code et la règle, une dimension discursive d’action et de procès, de concaténations tactiques et stratégiques entre les actants par rapport au message, à ses modalités de certitude et/ou de vérité et à ses effets de sens (authenticité, sincérité).

Le SYCLEREV ne se borne pas à changer l’énoncé en clair (le phanérotexte) en cryptotexte, mais il tire son efficacité (et l’on verra, ses problèmes) de la disposition complexe de ses conditions d’énonciation. Le chiasme par lequel on parle de l’autre est une ruse structurale en vue de prévenir l’activité de l’intercepteur: il pourrait se brancher sur le canal ou occuper la position de l’émetteur ou du récepteur, subtiliser ou altérer le texte, y laissant ou non sa trace d’effraction. Il s’agit d’une logistique bien autrement complexe que le modèle habituel de la communication; on connaît la difficulté des traitements mathématiques des jeux à trois et la tentation constante de les ramener (éventuellement par la force) à une logique binaire (des blocs, par exemple).

En même temps que le renouveau de ses méthodes pose à la cryptographie la question de sa redéfinition théorique (9), la discipline des signes et des signaux est mise en question à propos du secret et de ses fonctionnements. L’application technologique est un stimulant de l’imagination et la précision des mathématiques est une provocation pour les secrets des sciences humaines (10). Sachant que dans le rêve, le mystère ne se trouve pas dans le flou, à une rhétorique de l’ambiguïté et de l’opacité nous préférons une netteté traversée de pressentiments.

La dissémination des clés révélées, en essayant de répondre à certaines questions, en pose bien d’autres.

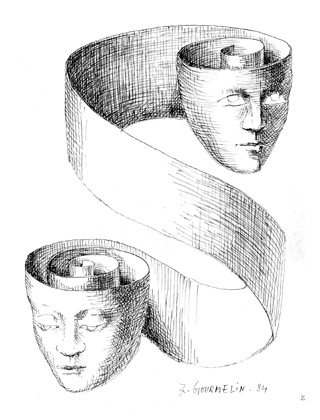

Comment interrompre un vertige intrinsèque au dispositif même du secret: par quelle clé transmettre les changements de la clé que nous supposons découverte [B.14]? Et encore: comment se soustraire à l’escalade qui nous pousse sans cesse à changer de clé de peur que l’intercepteur, le tiers intrus, ne l’ait découverte, tout en gardant secrète la découverte de notre secret? Peut-on sortir de ce tourniquet de prolepses, de ripostes anticipées et réciproques où mon calcul de ton secret fait partie du calcul que tu fais de mon calcul? Si tout observateur est un dissimulateur (et vice versa), comment rendre à la défense l’avantage qui peut arrêter la montée aux extrêmes? Dans le contexte cryptographique, où le coût de codage est très bas et la réversibilité très ardue, on se retrouve dans les conditions de la stratégie nucléaire après les MIRV (fusées à têtes multiples) où les problèmes de la parade paraissent insolubles. Faut-il se borner à la certitude provisoire de la généralité même du système d’incertitude? Le cryptographe ouvre un pari plus engageant: il vise un secret absolu, inviolable, et nous propose un logogriphe informatique, mieux un sémiogriphe (si le mot «griphe» signifie en même temps énigme et réseau) infrangible comme les filets d’Héphaistos dans lesquels Mars est pris. L’ordinateur est cabaliste en théorie: il veut le nom secret (et calculable) du secret et il veut le cerner dans les réseaux de messages chiffrés. La «métis» des cryptographes laisse alors la place à la science de la cryptologie.

On a pu dire que s’il y avait un mystère de la langue, dans la langue il n’y a pas de mystère. Nous prendrons plutôt parti pour ceux qui pensent que tout mystère dans la langue s’interroge sur soi-même et sur le mystère de la langue. L’absolu du secret? Quand bien même la réponse serait provisoirement négative (ce qui est déjà positif) elle est «bien écrite». Quelque chose a divergé.

3. Signatures, indices, temps

L’application d’une méthode prétendant aux réquisits de la sécurité et de l’authenticité d’un texte fait apparaître des propriétés discursives et textuelles particulières. Nous allons en épingler quelques-unes qui suggèrent des remarques sur le temps, les figures, la signature surtout.

Le temps d’abord, le coût de calcul: time is money. Le secret est trop souvent pensé dans l’espace; ce qui fait barrière à l’oeil, à l’oreille (grotte, coffre, anfractuosité, rideau), c’est l’invisible caché. Dans le code à clé révélée, ce qui est visé c’est l’établissement d’un temps de calcul intraitable: temps exponentiel (épidémique, excessif) au lieu du temps polynomial traitable par ordinateur. Le message chiffré, s’il reste entièrement calculable, est effectivement invulnérable: les opérations requises se comptent en milliers, voire en milliards d’années. Une opacité extricable est échangée contre une clarté impénétrable. De plus, chacun peut toujours et à son gré varier à peu de frais ses propres clés. On ne parviendra pas à casser le secret de Polichinelle. Il se soustrait d’abord à l’ontologie; il se cache dans le temps, il se définit par rapport à autrui et dans l’intraitable chicane des opérations. Puis, un jour, le code est rompu.

Notre sémiogriphe possède encore une propriété non triviale. Une connaissance par métonymie du texte chiffré est interdite aux tiers intrus qui auraient, par hasard, découvert la réversibilité d’une portion de séquence. Elle suffisait dans les écritures cryptographiques anciennes [B.31 ] à la reconstruction inductive de propriétés généralisables, donc à la lisibilité de la séquence entière. Les codes à clé révélée l’interdisent. En revanche, d’après les développements récents, c’est la structure même de la mise en sac qui fait que la formule continue à «transpirer» (cf. Explicitations). Elle est délatrice de son secret. L’inférence, l’abduction restent possibles par un effet d’ensemble du texte, non par ses synecdoques. Il n’est jamais facile d’effacer les traces qu’on laisse en effaçant les traces. Le cryptotexte a son facteur d’authentification: la signature. Plus encore que la sécurité, l’enjeu est ici d’attirer le monde des affaires dans le réseau des téléprocesseurs (11) [B.36]. Ce qu’on veut, c’est un message en clair, mais aussi «en propre»: sémantiquement et pragmatiquement approprié (propriété garantie et responsabilité opposable aux tiers). Écrites en SYCLEREV, les propriétés sémiotiques mal connues de la signature se déplacent: il faut constituer un «je» hyéroglyphique, un signans au nom propre inimitable et inviolable (12) par l’intercepteur. Et ce nom propre n’en est pas un, au sens morphologique du terme. C’est un objet tactique, comme le papier-monnaie qui, dans sa forme, représente un équilibre entre les ruses falsificatrices et les interventions des certificateurs; ou la bombe atomique, qui est une trêve entre les contraintes de maniabilité rapide et le risque de manomission terroriste (la bombe aussi a deux clés). De même, nous voyons que la signature cryptée se trouve modelée par son coût de transmission, les facilités commerciales produites et le danger de détournement. Tout trait cryptotextuel «à la fois facile à élaborer par l’expéditeur et à vérifier par le destinataire » [B.14] est donc signature. Il faut aussi que ni le destinataire — qui pourrait, dans son code, s’écrire au nom de l’autre— ni aucun tiers, ne puisse la reproduire ni la modifier sans laisser de traces, On y parvient par l’inversion de clés qu’on avait précédemment interverties. Pour éviter des duplicités, la procédure est dédoublée d’une ruse qui a sa magie blanche. Le destinataire ayant tourné sa clé, trouve qu’une partie du texte est encore illisible; il va alors essayer les clés du destinateur en titre, qui l’avait préalablement chiffré dans sa clé privée. C’est cet illisible qui indique où chercher (il en est peut-être ainsi de toute interprétation) et toute erreur de consigne se trouve exclue.

Cette signature électronique n’est pas le substitut d’une signature commune. Dans cette hardware subroutine, la griffe digitale dépend tout aussi bien du message que du signataire [B.18]. C’est bien plus qu’un nom (propre) de passe que l’on saurait altérer tout en laissant le message intact. Le nom est ana-nombré à la taille du texte entier (cf. Explicitations); la signature devient un style d’ensemble du texte, différent pour chaque texte et plus sûr que la signature écrite, qui est la même pour tous les messages.

Même si l’on décide «quand le message à transmettre est long, de ne pas signer chaque partie séparément, […] toute contraction peut être effectuée de telle sorte que la signature numérique dépende encore de la totalité du message» [B.11]. Inutile d’y insérer allusions et clins d’oeil auxquels la lettre se prête mal (13), ou d’autres signes matériels de sécurité (comme la pastille rose sous les moustaches du Corneille dans le billet de 100 F). En possession du SICLEREV, le grand cardinal aurait été forcé de reconnaître vraie sa signature sous le texte subtilisé par d’Artagnan à Milady avant l’exécution: «Le lateur de la présente a fait ce qu’il a fait.»

4. L’énigme certifiée

Transformation des signes, manipulation «rusée» des rôles communicatifs et des contraintes de calculabilité: la cryptographie offre une image du faire scientifique bien loin du déductivisme tautologique propre aux épistémologies normatives. Il s’agit plutôt d’un ensemble de dispositifs qui relève d’une pensée a posteriori, surprenante et rigoureuse, qui bricole ses solutions, imagine des règles pour lesquelles il n’y a pas encore de règles d’invention. (Les sciences ont leurs «avant-gardes».) Et même si le secret absolu n’est pas dans le sac, quelque chose aura divergé. Nous savons maintenant un peu moins de ce qui était suggéré comme possible, mais plus sur ce que nous ne saurons peut-être jamais.

De même, dans la pratique analytique et artistique: on ne dit pas ce qu’on sait, il faut en dire plus. Il faut s’avancer sur le secret absolu que pourtant nous ne connaîtrons pas. Dans ce sens, l’indicible est dicible, comme tel. D’autre part, le caché, petit et honteux, est devenu une énigme, «un événement-destinée» sans inflexions subjectives: le traitement mathématique se place à la hauteur de cette énigme qu’il présuppose en l’inscrivant dans son ordre de calcul réglé et cérémoniel. Rien n’est sans réponse et cette articulation totale excède la réponse et la fait exorbiter, comme un koan ou une devinette folklorique.

De là l’effet dépressif si particulier au cryptographe — même s’il arrive à casser le code —, différent de la tension de la découverte et de l’échec dans d’autres pratiques cognitives. On se rappellera G. Painvin, le cryptographe combattant qui, en mars 1918, après avoir déchiffré le «radiogramme de la victoire» (14), fut hospitalisé et envoyé en longue convalescence [B.35]. On ne saurait prendre le secret absolu à la lettre, mais le ruser par détournement et contournement. On ne casse pas les boîtes noires pour y trouver quelque chose, mieux, on fait l’hypothèse que quelqu’un s’y trouve, futé comme nous, ou plus. Les mathématiciens ne paraissent viser qu’un secret certifié. L’inviolabilité des clés ne serait que tactique: «s’il n’y a pas de technique qui puisse prouver la sûreté d’un cryptage, le seul test à notre portée est de voir si quelqu’un a pu le casser». IBM a passé dix-sept années-homme (opposées aux années-machine) sans réussir à casser le standard de NBS [B.18]. «Quand une méthode a résisté avec succès à une telle attaque concertée, on la considère sûre, pour des raisons pratiques.» [B.158] (15) Ce qui n’empêche nullement de poser la question du secret absolu !

Est-ce bien ça que dit notre exemplum? Ne pas occuper le centre (ineffable) du secret, faire comme s’il n’y avait pas d’énigme parfaite tout en sachant que «we dance around in a circle and suppose, / the secret sits in the middle and knowns» (Frost). Pas de pierre philosophale, mais un point aveugle, règle acceptée qui décide de l’appareil de la communication tout entier.

Ce qui nous force à certaines divagations.

«Il faut que cacher se voie.»

R. Barthes

DIVAGATIONS

1. Connexions et dérèglements

Le SYCLEREV s’ajoute à la liste des numéros «marquant» les hommes de la société de communication (et de consommation) de masse (cartes de crédit, d’identité, de sécurité sociale et ainsi de suite). Comme des personnages de roman, nous défilons sous les numéros des pages d’un ou plusieurs livres. On s’inquiète des débordements des fichiers [B.40]. L’intimité des individus serait-elle vraiment en danger? Il y a pourtant bien d’autres questions saillantes, qui sont déjà des réponses.

On savait que l’excès d’information finit par créer l’opacité; au cours d’un conflit (politique, économique, militaire), le trop-plein du savoir ne ramène-t-il pas la décision à son arbitraire, faute de critères de pertinence? Ce fut le cas, dit-on, du Vietnam.

Mais ce qui frappe dans notre exemplum, ce n’est pas la «puissance obscure» des ordinateurs, mais l’image de fragilité et d’insécurité qu’ils provoquent [B.27, 30, 32, 34, 40], Les médias se sont chargés d’amplifier la panique [B.24]: «Tout computer chuchote ses secrets.» La découverte des possibilités de connexions légitimes et illégitimes exclut les hypothèses de l’Ordinateur totalitaire, véhicule du «novlangue», et décourage le contrôle centralisé. Par l’exercice d’un droit objectif de connexion et de branchage sur les réseaux, se tisse «une toile d’araignée géante» [B.6]. Ce modèle acentriste est à la fois trop réaliste et plus utopique qu’Orwell ne l’avait imaginé pour penser le dispositif et les flux du social [B.21]. La voie royale n’est pas aujourd’hui la voie radiale. Or, ces pratiques acentrées, simultanément sources de dérèglements et formes d’organisation autonomes, permettent l’essor de nouvelles insubordinations de jeunes, de techniciens. Parmi les cols blancs, c’est l’infiltration abusive dans les mémoires d’ordinateurs (16) [B.34], c’est le changement accéléré des postes dans un secteur nouveau et en croissance rapide: au cours de l’an 1982, dans la Silicone Valley, Californie, 4 2 % des chercheurs de l’industrie électronique ont changé de firme [B.39]. Le secret circule comme les virus, porté par les hommes de savoir. Il n’est plus question de bloquer une chaîne de montage par sa clé anglaise. L’initiation à la nouvelle compétence se donne comme une provocation à connecter, plutôt que comme une tentation subjective de frauder. On lui répond par d’autres chaînes de sécurité et ainsi de suite. Les illégalismes imprévisibles dus au SYCLEREV ont créé un mouvement logistique de défi et de riposte.

C’est ainsi que Toynbee imaginait les transformations culturelles.

2. Simulacres de contrôle (et vice versa)

Contre ces pratiques de connexion et de branchage, les pouvoirs d’État s’évertuent et s’épuisent à la régulation et à la déconnection. Tandis que l’industrie privée a dépensé en 1983, aux USA, 13,5 milliards de dollars pour la sécurité dans un marché informatique évalué à 150 milliards, le gouvernement a d’abord isolé le réseau d’ordinateurs de la défense aérienne des lignes téléphoniques commerciales auxquelles accédaient les infiltrés. Le Pentagone a ensuite séparé son réseau (de 7826 unités centrales, le plus vaste et le plus ancien du pays) en deux parties, civile et militaire: la première seule maintient les connexions qui la caractérisaient auparavant (17). Et la NSA, encore, a mis récemment sous contrôle les ordinateurs du Trésor Public: des infiltrations peuvent provoquer une inflation artificielle [B.25].

Qu’en est-il de l’efficacité de ces interventions face aux débordements technologiques et scientifiques? Veut-on faire croire qu’il y a encore un pouvoir de censure? Notre exemplum fait signe dans ce sens. Le chat SYCLEREV n’a jamais été dans le sac. Et si la liberté scientifique, plus qu’une affaire de déontologie, n’était que la composante d’un fonctionnement social immaîtrisable, à temps exponentiel?

Ce contrôle-simulacre devient presque plus pur en URSS où le secret scientifique est officiellement inexistant (18) [B.28] pour cacher qu’il n’y a rien à cacher et beaucoup à espionner. C’est, selon Zinoviev, le statut même du secret à la taille de la société entière d’Ibania, c’est la mutation d’une société de l’info-délation (le délateur était l’unique feed-back du stalinisme) en une société de rapporteurs inconditionnés. On y fait des rapports sur tout, soigneusement fichés; personne ne les lit, naturellement, et c’est ainsi qu’il y a toujours quelque chose qui est de l’ordre du secret, par le mode objectif et tyrannique d’un simulacre obscène de communication et de régulation.

L’Occident, en revanche, s’oriente vers un secret blanc. Comme une lampe dans nos yeux, la lumière nous cache les choses. Par l’effet des médias, tout discours, y compris scientifique, est surexposé. Voir les confessions télévisées (politiques, sexuelles) où l’on est disculpé par le fait même d’avoir dit publiquement ses secrets. Et si la dissémination de clés publiques recréait une nouvelle couche de privatisation? Tandis que la communication ouverte se meut dans un défilé de masques chiffrés, de voies brouillées, l’individu est au couvert de sa clé privée. Et qu’en sera-t-il des formes de relations, si vulnérables au secret, qui entretiennent ce qui reste de sociabilité? La langue n’a pas pour but principal la communication: les manières, disent les linguistiques, priment sur la clarté. L’automatisation de la sécurité va peut-être dans la direction d’une dépossession croissante des sujets. Les secrets se gardent seuls. Comme dans les scénarios atomiques où, les délais de la riposte étant si brefs qu’on prétend les automatiser, la souveraineté politique se trouve court-circuitée.

La protection offerte par les clés révélées sert des individualités de plus en plus diaphanes et égales entre elles. De plus en plus de mécanismes ne serviraient qu’à voiler des privacies devenues toutes pareilles et qui ne mériteraient pas l’inviolabilité. La deuxième clé s’accommode-t-elle si bien à sa gâche parce qu’aucun secret ne va, ne vaut plus? D’autres exempla nous seraient nécessaires pour trancher.

3. Les régimes du secret: un slogan?

L’ineffable attend — paraît-il avec anxiété — d’être dit. Les nouveaux jeux cryptolinguistiques nous invitent à considérer la formation et les différents régimes du secret (scientifique, économique, politique, etc.) en détermination réciproque. La «métis» mathématique a entraîné le discours politique et social (19), dans un vertige d’accélération et d’infinisation. La liberté de savoir et de faire savoir a été indispensable pour enclencher le processus (il a bien fallu que le SYCLEREV soit connu pour qu’on l’entame), puis c’est le «flux fatal» selon le mot d’un des protagonistes. Là où une zone d’ombre aurait voulu s’étendre, un vertige aveuglant prend place: enchaînement de textes, preuves et réfutations, enchaînement d’hommes portés par la connaissance et les secrets. Ainsi, l’entrée de l’amiral Inman dans l’industrie privée a dû être la mise en place d’un véritable toron: une tresse entière de câbles d’informations réservées. Shamir, le «cassecodeur» qui a gagné le pari de Merkle, a déclaré à Science: «Dès maintenant, ici, va commencer un jeu infini.» Le pouvoir subit la contagion de ce jeu de simulacres. Une fois entamés les codes à clé révélée, la NSA laisse courir la rumeur qu’elle n’y aurait jamais cru: elle déconseille à l’AT & T (American Téléphone and Telegraph) qui a posé la question, de se servir du système, pour son bien et non par censure. Toute l’affaire n’aurait été montée que pour faire croire aux Soviétiques à une inviolabilité qu’on savait déjà précaire et révocable… Ils auraient adopté les codes et la NSA aurait eu les mains et les canaux ibres [B.22]. Autre hypothèse : la NSA y avait effectivement cru et — maintenant que le code est rompu — voudrait nous faire croire qu’elle n’y avait jamais cru? Dans tout sémiogriphe, le réseau se retourne pour former un lacet, des noeuds coulants auxquels la vérité se trouve suspendue.

Mais quelque chose a divergé: le niveau de savoir sur le secret cryptographique est modifié sans retour; on a goûté en plein air à la saveur d’une pensée qui procède sans légitimation à la construction de ses règles. Ce faisant, les légitimations, que d’autres régimes de discours et de secret essaient d’imposer, paraissent emportées sans retour.

Des slogans, sans doute et à partir d’un seul exemplum. Mais c’est une fonction traversière que de forger des slogans sans trahir les idées, des slogans par lesquels le lecteur devrait se sentir représenté et trahi. Il faut que cacher se voie. Ce qui nous a résolu à des révélations.

NOTES

- «Tous les langages sont pour lui ce qu’est pour les autres le sien, que personne ne comprend.» Dante, Enfer, XXXI, v. 76-81.

- L’administration Carter avait annoncé officiellement en 1977 que les Russes disposaient d’au moins quatre postes d’écoute téléphonique dans trois grandes villes américaines. L’administration s’était donc massivement dotée de brouilleurs de voix [B.22].

- Selon Burnham [B.25], le même 21 avril 1978, à la demande de la NSA, le Federai Patent Office a imposé le secret (classification) des équipements de codage et de brouillage de la radio et du téléphone (voir les cas C.R. Nicolai, W.M. Raika, D.L. Miller); il a placé sous le sceau du secret la découverte d’un système de sécurité pour ordinateur, faite par I. Davida (Computer Sciences, Wisconsin, Milwaukee), avec interdiction simultanée de divulguer les résultats à la National Science Foundation.

- Hellman [B.14] rapporte un différend entre NSA et IBM, à propos du FDES (Federal Data Encryption Standard), «un cryptosystème conventionnel publié par le National Bureau of Standards pour des projets de codage à buts non militaires. La NSA força IBM […] qui se proposait d’utiliser ce code, à réduire la dimension de la clef à 56 chiffres». Cette réduction avait pour but d’affaiblir le code de sorte qu’il puisse être éventuellement décrypté par la NSA. «Des faits similaires se produiront sûrement, ajoute Hellman, lorsque les nouveaux systèmes à clés révélées deviendront des réalités commerciales.»

- L’intellectuel de la Renaissance était souvent le cryptograpffe du prince (de Leonardo jusqu’à Della Porta) ainsi que le savant moderne l’a été pendant les guerres mondiales (cf. Turing); et le lien avec la littérature est constant (de J. Verne et E.A. Poe jusqu’à l’Oulipo).

- Cf. “The Commonwealth of Sciences”, in Nature, n° 148, oct. 1941.

- Les véritables «campagnes» menées par Watson et Crick contre L. Pauling, en particulier dans la recherche du DNA et les différends qui ont opposé Wade et Guillemin, c’est ce que B. Latour nous a fait connaître. Voir aussi H.F. Judson, The Eighth Day of Création, New York: Simon et Schuster, 1979; N. Wade, The Nobel Duel, New York: Doubleday, 1981.

- Une fois la voix digitalisée, si les mécanismes de cryptage deviennent suffisamment rapides, on pourra les appliquer aux conversations téléphoniques [B.18].

- Le cryptage se fait ici à partir des caractères graphiques des mots, mais l’on pourrait imaginer le codage d’unités relevant de la forme de l’expression ou bien de celle du contenu. L’analyse pourrait dégager des unités discrètes de la forme graphique et/ou les traits sémantiques sous-jacents aux lexèmes. On peut encrypter les graphèmes ou les sèmes ainsi que les lettres de l’alphabet.

- C’est le but du Public Cryptography Study Group de l’ACE [B.3].

- Les progrès cryptographiques obtenus pendant la Seconde Guerre mondiale ont contribué au déchiffrement des écritures «difficiles» de l’archéologie (par ex. le Linéaire B crétois).

- «Il est impensable que les premiers contacts d’affaire soient renvoyés jusqu’au moment où l’on va transmettre les clés par des moyens physiques. Le coût et le retard imposés par cette distribution de clés est la barrière la plus lourde du transfert des communications commerciales aux vastes réseaux de téléprocesseurs» [B.11].

- Sur le nom propre (signifiant et/ou signifié, hapax ou terminal de classification) et la signature (comme acte de langage), cf. Lévi-Strauss et Strawson, Searle et Derrida.

- Cf. les bévues de L. Sciascia dans son analyse «cryptographique» des lettres d’A. Moro, prisonnier des Brigades Rouges. Et pourtant, Simmel nous avait prévenus: dans la lettre, ce qui est clair dans le dire est plus explicite encore, ce qui est allusif est plus réticent encore [B.37].

- Membre du Cabinet Noir, il décrypta tour à tour, de 1914 à 1917, les codes de la marine allemande et austro-hongroise.

- Ce qui dépend en partie de sa finalité propre: tandis que la théorie de la complexité ne s’intéresse qu’à la solution des problèmes de calcul les plus difficiles, la cryptographie est plutôt concernée par la solution de difficultés moyennes [B.14].

- L. Goldberg (British Computing Society) a pu détourner des fonds importants, déjouant le système de sécurité de grandes banques londoniennes (codes multiples, clés de vérification, blocage sur erreur de transmission ou modification intempestive des messages, etc.), par l’interversion des premiers chiffres des sommes à transférer, ce qui ne provoquait pas d’altération dans le code d’identification. Il a ainsi gagné le prix pour la meilleure «entourloupe» informatique, décerné par un magazine spécialisé.

Les infiltrés du «gang 414» de Milwaukee ont fait sensation après avoir trouvé les mots de passe et fait irruption dans plus de soixante systèmes de computers en Amérique et au Canada. Avec une emphase justifiable, on a parlé de subculture juvénile : les adolescents : «cassecodeurs» seraient les easy riders des nouvelles voies de communication [B.33].

- Ce réseau se sert de la technique dite de «commutation de paquets». Les informations sont réparties en unités individuelles (paquets) et véhiculées par des «noeuds intelligents». Dispositif acentré: si des noeuds sont détruits, les autres prendront leur place pour l’acheminement de l’information. En 1983, le réseau était estimé à plus de vingt noeuds capables de transporter plus de vingt millions de paquets par jour [B.25].

- «Il n’existe dans une société socialiste ni secret d’entreprise, ni secret technique ou d’affaires, ni compétition. Autrement dit, il n’existe aucun obstacle à la diffusion du progrès scientifique et technologique», asserte une brochure officielle de la science soviétique, à l’occasion du 60e anniversaire de la fondation de l’URSS [B.28].

- Dans les années soixante-dix, le parasitage des réseaux téléphoniques par les phone freaks avaient porté à la constitution du TAP (le Technological American Party) qui faisait circuler ses samizdat techniques de sabotage. Aujourd’hui, des programmeurs de MIT ont réagi à l’insertion des mots de passe dans les ordinateurs par des modifications de programme: inscrivant par exemple d’autres mots qui permettaient l’accès à tous les mots de passe [B.33].

BIBLIOGRAPHIE

[B.1] D. Shapley, «Intelligence Agency chief Seeks Dialogue with Académies», Science, oct. 1978, n° 202.

[B.2] G. Bari Kolata, «Assault on Research Secrets of Pentagon», Science, janv. 1980, n° 207.

[B.3] G. Bari Kolata, «Prior restraints on Cryptography Considered», Science, juin 1980, n° 208.

[B.4] G. Bari Kolata, :Cryptography : a new clash between académie freedom and national security», Science, août 1980, n° 209.

[B.5] G. Bari Kolata, «Prior restraint recommended», Science, fév. 1981, n° 211.

[B.6] G. Bari Kolata, : M I T Committee seeks Cryptography Policy», Science, mars 1981, n° 211.

[B.7] Adm. B.R. Inman, «National Security and Technical information», Aviation Week and Space Technology, fév. 1982, n° 82.

[B.8] D. Dickson, «La mise au secret des idées scientifiques aux USA», L’état des sciences, Paris: 1983, pp. 485-487.

[B.9] J. Welsh, «L’indépendance de l’Université menacée», La recherche, janv. 1984, n° 151 (dossier: Les limites du secret scientifique).

[B.10] L. Adleman, «On breaking the iterated Merkle-Hellman public key cryptosystem», Proc. 15th ACM Symp. on Theory of Computation, 1983, to appear.

[B.11] W. Diffle et M.E. Hellman, New Directions in Cryptography in IEEE Transactions on Information Theory, vol. IT-22, n° 6, nov. 1976.

[B.12] W. Diffle et M.E. Hellman, Privacy and Authentication: an Introduction to Cryptography in Proceedings of the IEEE, vol. 67, n° 3, mars 1979.

[B.13] M.R. Garey and D.S. Johnson, Computers and Intractability A Guide to the Theory of NP- Completeness, San Francisco: W.H. Freeman and Co.

[B.14] M. Hellman, «Les mathématiques de la cryptographie à clé révélée», Pour la Science, 1979.

[B.15] R.C. Merkleand M.E. Hellman, «Hiding information and signatures in trap-doof knapsacks», Institute for Electronic Engineering (IEEE) Trans. Information Theory IT-24, 1978, pp. 525-530.

[B.16] A.M. Odlyzko, Cryptanalytic attacks on the multiplicative knapsack cryptosystem and on Shamir’s fast signature scheme, prepint.

[B.17] Oulipo, La littérature potentielle, Paris: Gallimard, 1973.

[B.18] R.L. Rivest, A. Shamir, L. Adleman, «A Method for obtaining Digital Signatures and Public-key Cryptosystems», Communications of ACM (Association for Computing Machinery), 1978, vol. 21, n° 2.

[B.19] Anthony Cave Brown. La guerre secrète (éd. originale, 1975) Paris: éd. Pygmalion, Gérard Watelet, 1981.

[B.20] A. Shamir, «A polynomial time algorithm for breaking the Merkle-Hellman Cryptosystem», Proc. 23rd IEEE Symposium on Foundations of computer Science, 1982, pp. 145-152.

[B.21] P. Rosenstiehl, «Rete», in: Enciclopedia Einaudi, vol. 11, Turin: Einaudi, 1980, pp. 1027-1046.

Et P. Rosenstiehl, J. Petitot, «Automate asocial et systèmes acentrés», in: Communications, n° 22, Paris: Éd. de Minuit, 1974.

[B.22] J. Bamford, The Puzzle Palace, compte rendu du T. Power’s, «The ears of America», New York Review of books, fév. 1983.

[B.23] S. Bok, Secrets, New York: Pantheon Books, 1982.

[B.24] W.J. Broad :Every computer whispers its secrets», New York Times, 5-4-1983.

[B.25] D. Burnham, The rise of the Computer State, New York: Random House, 1983.

[B.26] J. Cade, «Aspects of Secrecy in Science», Impact of Science on Society, nov. 1971, n° 21.

[B.27] D. Campbell, Big Brother is listening, Londres : New Statements, 1981.

[B.28] G. de Barry (entretien), «Les limites du secret scientifique», La Recherche, janv. 1984, n° 151.

[B.29] P. Fabbri, «Du secret», in: Traverses, n° 18.

[B.30] A. Grissonnanche, «Sur la sécurité des données», in: Le Monde, 24-9-1983.

[B.31] D. Kahn, The Code-breakers, the story of secret writing, Londres : Mac Millan, 1968.

[B.32] D. Leigh, The frontiers of Secrecy, Londres: Junction Books, 1980.

[B.33] W.D. Mardoch et al., «Beware: hackers at play», in: Newsweek, 5-9-1983.

[B.34] Le Monde de l’Information, fév. 1983 (à l’occasion du 2e colloque du Securicom, Cannes 1983).

[B.35] A. Muller, Les écritures secrètes, Que sais-je?, n° 114.

Et F. Missenard, G. Painvin (1886-1980), La jaune et la rouge, mai 1980, n° 352.

[B.36] R.J. Potter, «Electronic Mail», Science, mai 1977, n° 195.

[B.37] S. Simmel, «La société secrète», Nouvelle Revue de Psychanalyse, automne 1976, n° 14.

[B.38] A. Soljénitsyne, Le premier cercle, Paris : Laffont, 1968, p. 73.

[B.39] A.L. Taylor, «Protecting corporate secrets», in: Time, 19-9-1983.

[B.40] A. Vitalis, «L’obsession de la sécurité informatique», L’état des Sciences, Paris: Maspero, 1983, pp. 111-114 (avec bibliographie).